Spis treści

W wydanym dzisiaj (18 marca 2025) komunikacie sklep przekazał informacje o utrudnieniach w dostępie do części usług, spowodowanych atakiem złośliwego oprogramowania szyfrującego, który miał miejsce w godzinach wieczornych poprzedniego dnia. Ta klasa zagrożenia to ransomware.

Wiele wskazuje na to, że incydent doprowadzi do wycieku danych klientów. Dlaczego? Musimy zrozumieć, co się wydarzyło:

Co zostało zaatakowane

Firma informuje:

W związku ze wspomnianym incydentem, niektóre spośród oferowanych przez nas usług są obecnie niedostępne. Klienci SMYKa tymczasowo nie mają możliwości odbioru zamówionych produktów w naszych sklepach stacjonarnych, ograniczona jest także możliwość korzystania z naszego programu promocyjnego i lojalnościowego.

Oznacza to, że zaatakowane komponenty były zintegrowane z systemem sprzedażowym – o powadze wycieków z takich systemów pisaliśmy w niedawnym artykule.

Bazy danych tych fragmentów platformy sklepu mogą (i często zawierają) dane osobowe, takie jak imię i nazwisko, adres zamieszkania, e-mail czy numer telefonu.

Czym jest ransomware?

Dystrybucją ransomware zajmują się wyspecjalizowane grupy przestępcze, posiadające duże zasoby techniczne, merytoryczne i materialne. Za cel wybierają konkretne ofiary – m.in. firmy z dużymi obrotami, mające wysoki status na rynku.

Przestępcy, po dostaniu się do sieci swojej ofiary (np. przez złośliwy załącznik w mailu lub atakując serwis dostępny z internetu), eskalują swoje uprawnienia i przemieszczają się w głąb firmowych systemów, przejmując po drodze inne urządzenia/serwery.

Po uzyskaniu dostępu do kluczowych elementów infrastruktury szyfrują dane, uniemożliwiając ich prawidłowe funkcjonowanie. Za odszyfrowanie plików żądają okupu (ang. ransom), często w wielomilionowych kwotach.

Podwójny szantaż

Od kilku lat grupy te prowadzą podwójny szantaż. Wiele z zaatakowanych firm jest w stanie przywrócić działanie systemów na podstawie kopii zapasowych. Przestępcy, aby wywrzeć większą presję i zwiększyć swoje szanse na zarobek, oprócz samego szyfrowania wykradają masowo dane.

W przypadku niezapłacenia okupu dane te są upubliczniane w internecie. Wycieki danych mają dużą wartość, dlatego większość z nich sprzedawana jest w zamkniętym gronie osób i przez długi czas nie jest upubliczniana w otwarty sposób. Gangom ransomware nie zależy jednak na zarobku ze sprzedaży tych danych – chodzi im o ukaranie ofiary, która nie zapłaciła okupu. Staje się ona równocześnie przykładem dla kolejnych zaatakowanych organizacji i uwiarygadnia scenariusz szantażu.

Gdzie wyciekają dane

Grupom tym zależy więc na tym, aby dostęp do wykradzionych danych był jak najbardziej otwarty i dostępny dla każdego zainteresowanego. Korzystają na tym przestępcy. Przykładem takiego wycieku danych był ten z laboratoriów ALAB – największy wyciek danych medycznych w Polsce, gdzie oprócz danych osobowych znalazły się szczegółowe informacje na temat badań przeprowadzonych na pacjentach.

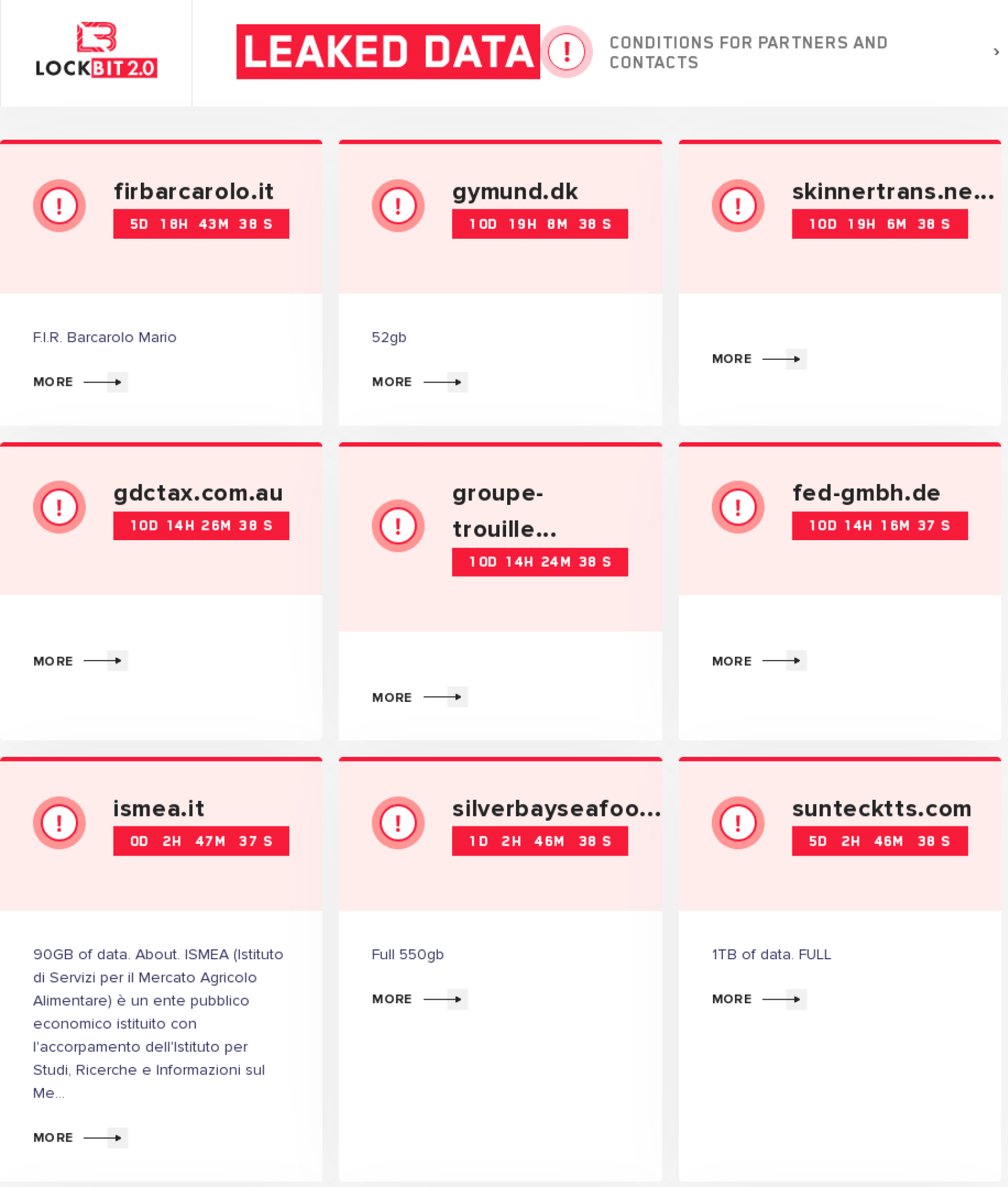

Gangi ransomware prowadzą swoje witryny w internecie, na których publikują informacje o zaatakowanych podmiotach. Jeszcze przed pełną publikacją danych informują o tym, która firma padła ich ofiarą. Pojawia się również licznik odliczający czas, po którym wyciekną wszelkie wykradzione dane. Bardzo często na tym etapie publikowana jest próbka danych.

blog grupy ransomware LockBit 2.0 | źródło: unit42/paloaltonetworks

blog grupy ransomware LockBit 2.0 | źródło: unit42/paloaltonetworks

Jaki skutek będzie miał ten incydent?

Na ten moment, nie wiemy. Do tej pory SMYK w klarowny i bezzwłoczny sposób przekazał informację o włamaniu, co wskazuje na poprawną obsługę incydentu. Zaktualizujemy artykuł, gdy pojawią się nowe informacje.