Spis treści

W ostatnich miesiącach analitycy z firmy antywirusowej Doctor Web odkryli nową kampanię złośliwego oprogramowania, której celem są użytkownicy smartfonów z systemem Android. Atakujący wykorzystują trojan o nazwie Shibai, który został wykryty w preinstalowanym oprogramowaniu na urządzeniach mobilnych. Kampania ta wyróżnia się zaawansowanymi metodami manipulacji i kradzieży danych, w szczególności kryptowalut. Wykorzystuje m.in. technikę clippingu. Poniżej przedstawiamy techniczne szczegóły tego zagrożenia oraz wskazówki, jak się przed nim chronić.

Clipping

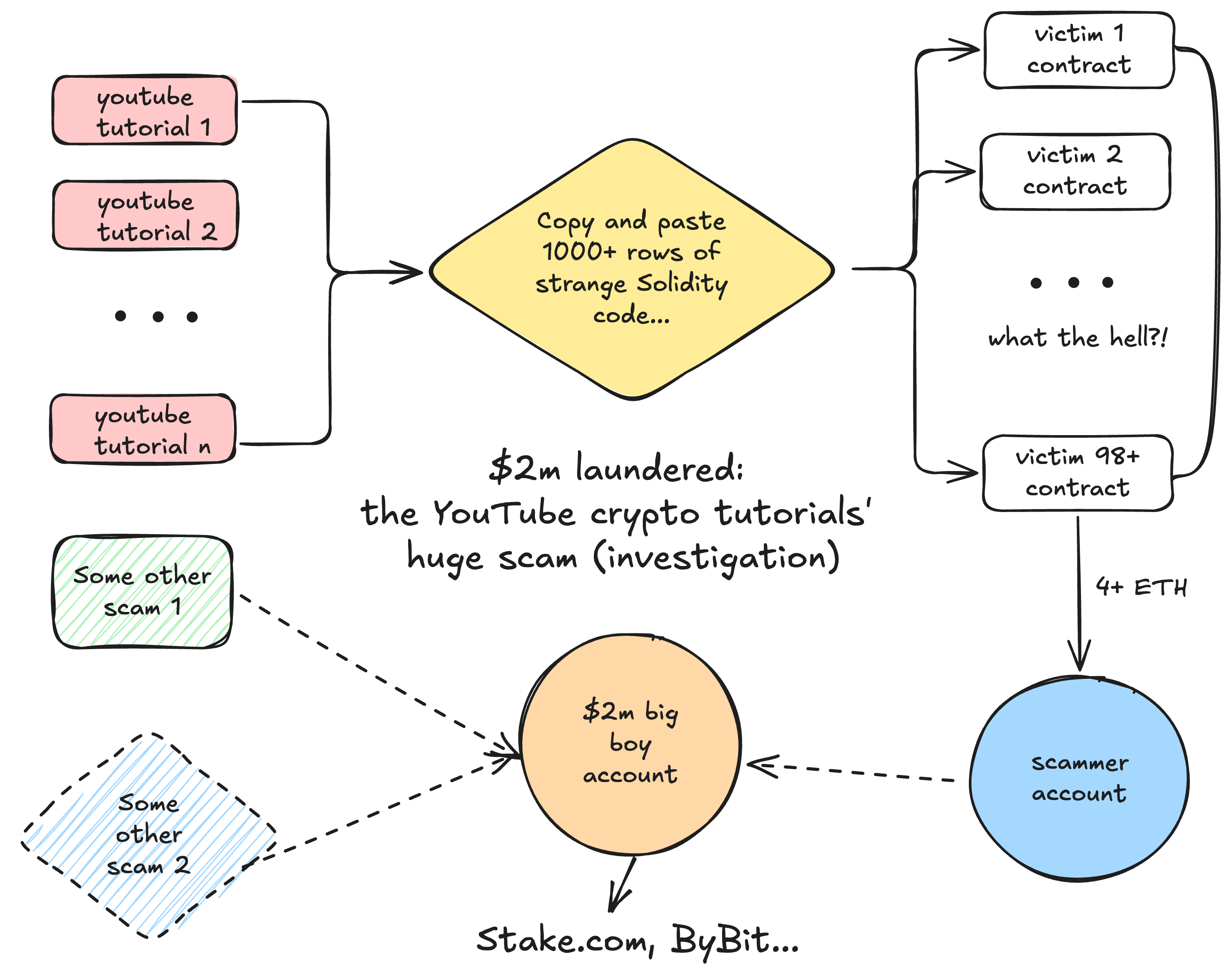

Clipper to malware skanujący schowek w poszukiwaniu ciągów o określonej budowie (np. numer konta bankowego) i podmieniający je w momencie wykonywania operacji kopiuj/wklej. Co ciekawe, według naszej wiedzy, ten typ oprogramowania to polska myśl techniczna. W 2013 zespół CERT Polska opublikował wyniki analizy prawdopodobnie pierwszego malware z tej kategorii. Dwa pierwsze clippery powstały w Polsce, były początkowo używane przez “bałaganiarza” oraz Tomasza T. (Thomas vel Armaged0n). Bardziej zaawansowanym wariantem oprogramowania realizujący tożsame zadanie był Banatrix, który podmieniał numer konta bankowego bezpośrednio w pamięci przeglądarki. To również był polski produkt.

polski malware na osi czasu, źródło: cert.pl

polski malware na osi czasu, źródło: cert.pl

Mechanizm działania trojana Shibai

Wracając do głównego wątku - atakujący wykorzystali narzędzie LSPatch do modyfikacji aplikacji WhatsApp, umożliwiając zmianę jej zachowania bez ingerencji w kod źródłowy. Złośliwy moduł o nazwie com.whatsHook.apk został umieszczony w folderze zasobów aplikacji. Trojan monitoruje schowek systemowy, wyszukując ciągi znaków odpowiadające adresom portfeli kryptowalutowych (np. Tron i Ethereum). Po wykryciu takiego ciągu zastępuje go adresem należącym do przestępców. Użytkownik nie jest świadomy tej manipulacji, ponieważ na ekranie wyświetlany jest prawidłowy adres.

Trojan przeszukuje katalogi takie jak DCIM, DOWNLOADS czy PICTURES w poszukiwaniu obrazów zawierających frazy mnemoniczne (recovery phrases) do odzyskiwania portfeli kryptowalutowych. Dane te są następnie przesyłane na serwery kontrolowane przez atakujących.

Zamiast łączyć się z oficjalnym serwerem WhatsApp, aplikacja kontaktuje się z serwerami przestępców, co pozwala na utrzymanie jej zmodyfikowanej wersji i aktualizowanie implantu.

Skala i cele kampanii

Atakujący skoncentrowali swoje działania głównie na użytkownikach tanich smartfonów produkowanych przez mniej znanych chińskich producentów. Urządzenia te były często sprzedawane pod nazwami przypominającymi modele renomowanych marek (np. S23 Ultra, Note 13 Pro), jednak ich specyfikacje techniczne były fałszowane przy użyciu specjalnych aplikacji.

Trojan Shibai został wykryty w około 40 różnych aplikacjach, w tym popularnych portfelach kryptowalutowych takich jak MathWallet czy Trust Wallet. Dzięki rozbudowanej infrastrukturze (ponad 60 serwerów C2 i 30 domen dystrybucyjnych) kampania ta przyniosła cyberprzestępcom znaczne zyski finansowe – jeden z portfeli używanych przez atakujących zgromadził ponad milion dolarów.

Lista modeli telefonów, na których wykryto Shibai (przypominamy, że nazwy te imitują modele znanych marek):

SHOWJI S19 Pro

SHOWJI Note 13 Pro

SHOWJI X100S Pro

SHOWJI Reno12 Pro

Note 30i

Camon 20

S23 Ultra

P70 Ultra

S18 Pro

M14 Ultra

6 Pro

S24 Ultra

Rekomendacje dotyczące ochrony

Zalecamy kupowanie urządzeń od renomowanych producentów. Kierujmy się też zasadą - jeżeli oferta wygląda zbyt dobrze by była prawdziwa, prawdopodobnie prawdziwa nie jest.

Producenci ponadto dysponują oprogramowaniem pozwalającym podrobić (wyświetlaną w ustawieniach) specyfikację telefonu i często puszczają wodze fantazji przy wybieraniu liczb.

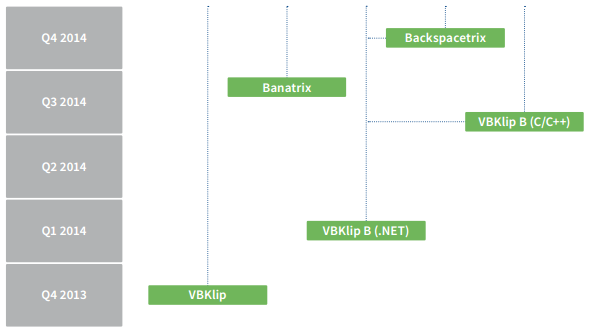

oprogramowanie modyfikujące specyfikację telefonu, źródło: drweb.com

oprogramowanie modyfikujące specyfikację telefonu, źródło: drweb.com

Dotyczy to również m.in. nośników pamięci, które na masową skalę są podrabiane i sprzedawane na internetowych platformach sprzedażowych. W tym przypadku nie mamy doczynienia ze złośliwym oprogramowaniem - nieuczciwi przedsiębiorcy sprzedają podrobione produkty znanych marek ze zmienionym oprogramowaniem kontrolera pamięci. Nie grozi nam infekcja, tylko utrata danych. Przykładowo tego typu karty microsd posiadają realną pojemność 8 gigabajtów, pomimo przedstawiania ich w systemie jako mogące pomieścić 2 terabajty danych.

podrobione karty microsd z zawyżoną pojemnością, źródło: aliexpress.com

podrobione karty microsd z zawyżoną pojemnością, źródło: aliexpress.com

Dodatkowo, nie zalecamy instalacji aplikacji z niezaufanych źródeł. W przypadku systemu Android, domyślnym zaufanym źródłem jest sklep Play store. Zalecamy również unikanie przechowywania fraz mnemonicznych w formie niezaszyfrowanych zdjęć lub plików, a zwłaszcza na tym samym urządzeniu, na którym zainstalowany jest portfel kryptowalutowy.